チェック・ポイント・リサーチ、Minecraftプレイヤーを標的にした高度なマルウェアキャンペーンに警鐘を鳴らす

リリース発行企業:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、世界的に大人気のゲーム「Minecraft(マインクラフト)」のMODを装ったマルウェアを使用した大規模な攻撃キャンペーンを発見しました。

主なハイライト

- 悪意のあるMinecraftのMODを発見:CPRは、偽のMinecraftのMODに埋め込まれたマルウェアを使った多段階のマルウェアキャンペーンを発見しました。これらの偽MODはGitHub上で共有され、アクティブなプレイヤーを標的にしていました。

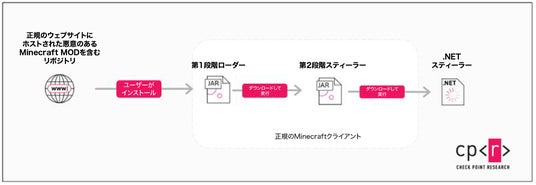

- 3段階の感染チェーン:この攻撃は、Javaダウンローダー、2段階のスティーラー(情報窃取マルウェア)、そして最終的にパスワード、暗号通貨ウォレット、その他の機密データを収集する高度なスティーラーという3つの段階で構成されています。

- ロシア語圏の脅威アクターが関与している可能性:ロシア語のコメントとUTC+3のタイムゾーンに合致した行動パターンから、このマルウェアはロシア語圏の攻撃者によって開発された可能性が示唆されています。

Minecraftは、累計販売本数3億本以上、月間アクティブプレイヤー数2億人以上を記録し、ビデオゲーム史上最も成功したタイトルのひとつとなっています。同ゲームの人気を支える要因の一つが、MOD(改造データ)による拡張性の高さです。MODは、ユーザーが独自に開発するツールで、ゲームプレイの向上、バグ修正、新規コンテンツの追加などを可能にします。現在、推定100万人以上のプレイヤーがMOD開発・利用に携わっており、創造性豊かなコミュニティエコシステムを構築しています。

一方で、Minecraftのプレイヤーの約65%が21歳未満であることから、新たなセキュリティ上の課題が生じています。大規模で熱心な若年ユーザー層は、セキュリティ対策が不十分なケースが多く、サイバー犯罪者にとって格好の標的となっているのが現状です。

2025年5月、CPRは「Stargazers Ghost Network」と呼ばれるネットワークを通じて、Minecraftプレイヤーを標的とした悪質なキャンペーンの追跡を開始しました。このネットワークは、CPRが2024年7月に初めて特定したもので、DaaS(Distribution-as-a-service)モデルで運営されており、複数のGitHubアカウントを活用して悪意のあるリンクやマルウェアを大規模に拡散しています。

同ネットワークは、ユーザーのマシンに気付かれずに感染する多段階攻撃を展開していました。コミュニティ内でチートツールとして知られる人気MODの「Oringo Client」や「Taunahi」になりすまして配布を行っていました。このマルウェアは複数の段階で構成されており、最初の2段階はJavaで記述され、被害者のデバイス上にMinecraftがプリインストールされている必要がありました。これにより、攻撃者はMinecraftプレイヤーという特定の脆弱なグループにピンポイントで狙いを定めることが可能となっていました。

Minecraft MODに偽装した潜在的脅威

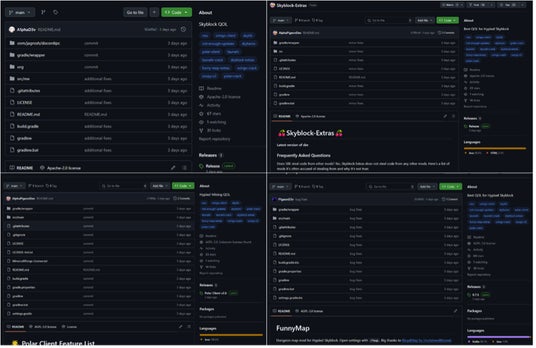

2025年3月以降、CPRはMinecraftのMODを提供しているように見せかけた悪質なGitHubリポジトリを追跡してきました。表面上、これらは正規なものに見え、新しいツールや拡張機能を求めるプレイヤーをターゲットにしています。しかし実際には、Javaベースのダウンローダーと呼ばれる小規模なマルウェアが含まれており、被害者のデバイスに別の悪意のあるソフトウェアを密かにインストールする仕組みになっています。

悪意のあるリポジトリ

これらのファイルは、ダウンロードおよびインストールが実行される可能性を高めるために、Minecraftコミュニティで使用されている人気のチートツールや自動化ツールを模倣しています。この手法により、マルウェアは正規のMODに紛れ込み、ユーザーや多くのセキュリティソリューションによる検出を困難にしています。

このキャンペーンの背後にいる脅威アクターに関する情報は限られています。しかし、攻撃者の活動はUTC+3のタイムゾーンに一致しているように見受けられ、一部のファイルにはロシア語で書かれたコメントが含まれていることから、ロシア語圏の攻撃者である可能性が示唆されています。

攻撃の仕組み

感染は、プレイヤーが一見無害なMinecraftのMODをGitHubからダウンロードすることから始まります。これが多段階マルウェアチェーンの第一段階です。ゲームが起動されると、MODは仮想環境で動作しているかどうかをチェックします。仮想環境は、セキュリティ研究者やサンドボックスがマルウェアを安全に分析する際によく使用されるため、これを検出することで分析を回避しようとします。仮想環境や分析ツールが検出されない場合、次の段階へと進みます。

その後、悪意のあるMODは機密情報を窃取するよう設計された第2段階のペイロードをダウンロードします。続いて、第3段階として、より高度なスパイウェアツールが展開されます。このツールは、ウェブブラウザ、暗号通貨ウォレット、Discord、Steam、テレグラムなどのアプリケーションから認証情報を収集する能力を持っています。さらに、スクリーンショットの撮影や、感染したシステムに関する詳細情報の収集も可能です。

窃取されたデータは密かにまとめられ、Discordを経由して外部に送信されます。この手法により、悪意のある通信を正規のトラフィックに紛れ込ませることが可能となります。攻撃者のインフラから得られた洞察に基づき、CPRは現在までに1,500台以上のデバイスが侵害された可能性があると推定しています。

ゲームコミュニティを狙う新たな脅威

このキャンペーンは、最も身近なデジタル空間でさえもサイバー犯罪者の活動の場になり得ることを改めて示しています。攻撃者は、マルウェアをMinecraftのMODに偽装することで、熱心で無防備なユーザー層に対し、Javaベースの多段階感染チェーンによる攻撃を密かに仕掛けることに成功しました。これらのファイルは多くの場合無害に見え、従来の防御をすり抜けることができるため、すべてのMinecraftプレイヤーがリスクにさらされています。

ゲームコミュニティの成長に伴い、利益を求める悪意のある攻撃者たちが新たな機会を狙って集まってきています。今回の調査結果は、信頼できるプラットフォームからであっても、サードパーティー製のコンテンツをダウンロードする前に慎重に検討することの重要性を強調しています。

一般ユーザーおよびゲーマーへの推奨事項

- MODは、信頼できる検証済みのソースからのみダウンロードしてください

- チートやハック、自動化機能を謳うツールには十分に注意してください

- アンチウイルスソフトとシステムソフトウェアをアップデートし、常に最新の状態に保ってください

- 通常では考えられない好条件のツールにはリスクが潜んでいる可能性があるため警戒が必要です

チェック・ポイントのThreat EmulationとHarmony Endpointソリューションは、今回のキャンペーンで使用された手法やマルウェアに対する包括的な保護を提供し、ユーザーと組織の安全を確保します。

技術的な詳細については、こちらから調査レポートの全文をご覧ください。

本プレスリリースは、米国時間2025年6月18日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://x.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、デジタルトラストのリーディングプロバイダーとして、AIを駆使したサイバーセキュリティソリューションを通じて世界各国の10万を超える組織を保護しています。同社のInfinity Platformとオープンガーデン型エコシステムは、防止優先のアプローチで業界最高レベルのセキュリティ効果を実現しながらリスクを削減します。SASEを中核としたハイブリッドメッシュネットワークアーキテクチャを採用するInfinity Platformは、オンプレミス、クラウド、ワークスペース環境の管理を統合し、企業とサービスプロバイダーに柔軟性、シンプルさ、拡張性を提供します。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://x.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp